Zimbra sotto attacco

Ogni tanto arrivano quelle email che, più che finire cestinate dopo una rapida occhiata, ti costringono a fermarti un attimo. Quella di CrowdSec di questa settimana è una di quelle.

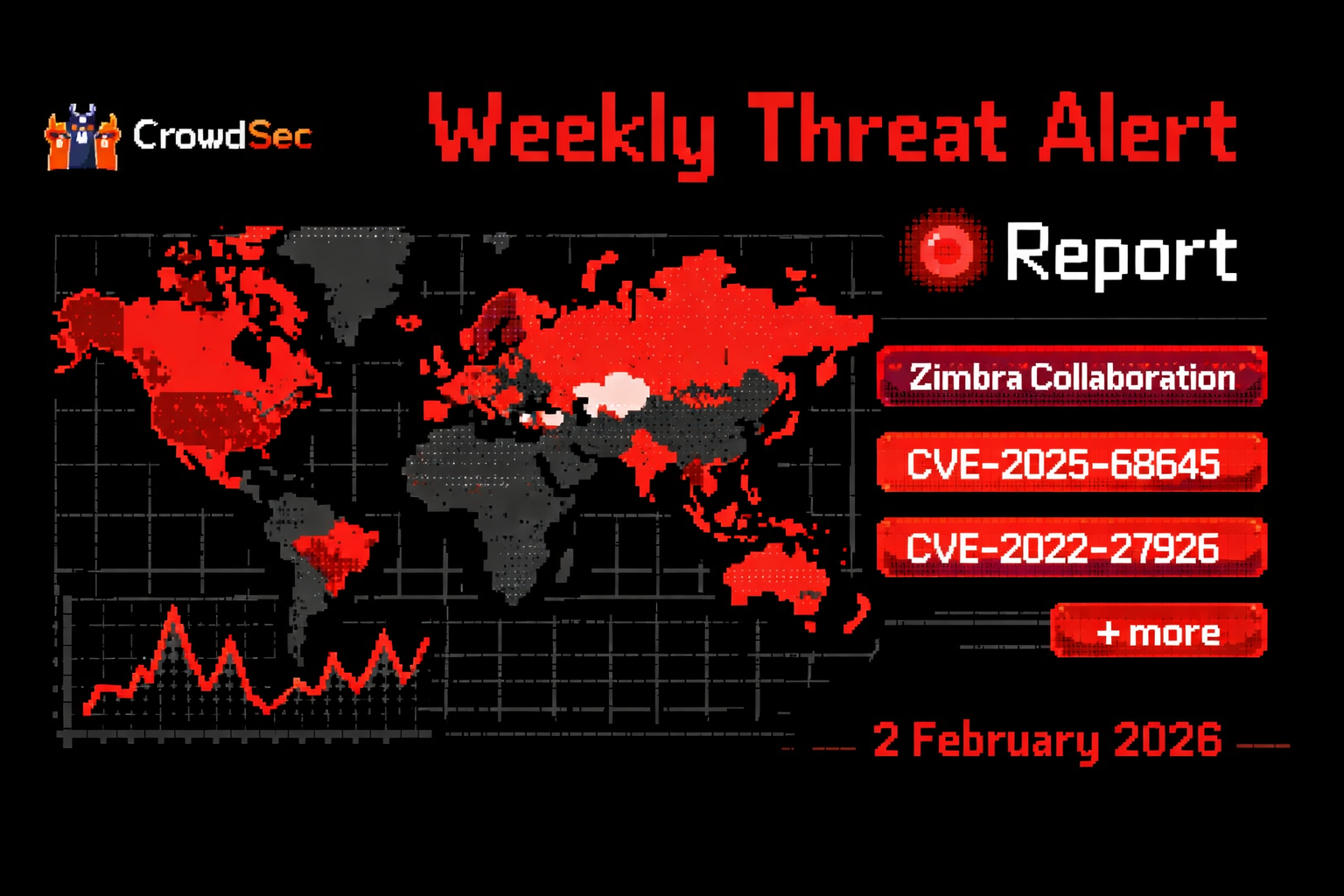

Il titolo è piuttosto diretto: “5x Surge in Zimbra Attacks”. Tradotto brutalmente: gli attacchi contro Zimbra sono quintuplicati nel giro di pochissimo tempo. E no, non è solo rumore di fondo.

Un segnale chiaro dalla rete (non da un singolo IDS)

La cosa interessante dei report CrowdSec è che non parlano per ipotesi, ma per correlazione reale: migliaia di nodi, log diversi, contesti diversi. Quando dicono che il 28 gennaio 2026 c’è stato un picco di attacchi cinque volte superiore alla norma, con oltre 1000 IP distinti in un solo giorno, non stanno facendo marketing.

Stanno dicendo: qualcosa si è mosso davvero.

Le vulnerabilità coinvolte: nuove, vecchie… e mai dimenticate

Il quadro è guidato da due CVE molto diverse tra loro, ma unite da un filo comune: Zimbra resta un bersaglio estremamente appetibile.

CVE-2025-68645 – Local File Inclusion (LFI)

Questa è la novità “fresca”:

- pubblicata a fine dicembre 2025

- rapidamente weaponizzata

- regola di detection CrowdSec rilasciata a metà gennaio

Il classico esempio di quanto il tempo tra disclosure e sfruttamento attivo sia ormai ridicolo. Se stai gestendo Zimbra on-prem e ragioni ancora in termini di “patch quando posso”, sei già in ritardo.

CVE-2022-27926 – XSS

Qui invece entriamo nel territorio che personalmente trovo più inquietante: una vulnerabilità del 2022 che continua a essere sfruttata attivamente nel 2026.

Perché? Perché:

- molti sistemi non sono aggiornati

- webmail = superficie di attacco enorme

- una XSS ben piazzata significa session hijacking, non solo defacement

Le vulnerabilità non scadono. Semplicemente aspettano.

Geografia degli attacchi: sfatiamo qualche mito

Altro dato interessante: la provenienza degli IP malevoli.

Nei sette giorni osservati:

- Stati Uniti in testa

- poi Canada e Irlanda

- Europa continentale molto più in basso

- Russia presente, ma non dominante

Questo è un buon promemoria per chi ancora ragiona in termini di “blocchiamo mezzo mondo e siamo a posto”. Nel 2026 gli attacchi arrivano ovunque ci sia banda, cloud e anonimizzazione facile.

Zimbra: perché continua a essere colpita?

Domanda lecita. La risposta, secondo me, è un mix di fattori:

- diffusione enorme in ambienti enterprise e PA

- installazioni legacy mai realmente manutenute

- esposizione diretta su Internet

- valore altissimo dei dati trattati (email, allegati, credenziali)

Zimbra non è “insicuro” di per sé. È umano il modo in cui spesso viene gestito.

CrowdSec qui ha molto senso (se usato bene)

Senza trasformare il post in una brochure, vale la pena dirlo: CrowdSec in questo scenario ha un approccio interessante.

Non promette di:

- fermare tutte le CVE

- sostituire patch e hardening

- fare magie

Ma:

- intercetta pattern reali

- correla tentativi distribuiti

- reagisce più velocemente di quanto farebbe un singolo admin isolato

In ambienti mail, dove:

- i log non mancano

- il traffico è costante

- gli attacchi sono rumorosi ma ripetitivi

è uno strumento che può fare la differenza, se integrato con criterio.

Considerazioni finali da sysadmin

Questa mail di CrowdSec non dice nulla di rivoluzionario. Ed è proprio questo il punto.

Ci ricorda che:

- le vulnerabilità vecchie sono ancora pericolose

- patchare tardi equivale a non patchare

- la sicurezza “reattiva” non basta più

- l’osservazione collettiva oggi vale più del firewall perfetto

Se gestisci Zimbra e questa notizia ti ha solo sfiorato… forse è il momento di riaprire quella checklist che rimandi da mesi.

Perché gli attacchi, a quanto pare, non stanno rimandando affatto.

Le opinioni in quanto tali sono opinabili e nulla ti vieta di approfondire l’argomento.

Risorse: