Le vulnerabilità del 2022

La tecnologia continua ad evolversi e, di conseguenza, le minacce informatiche fanno lo stesso. Stare al passo con le ultime vulnerabilità è fondamentale per i team che si occupano di sicurezza in senso stretto, ma lo è altrettanto per chi gestisce le infrastrutture.

La tecnologia continua ad evolversi e, di conseguenza, le minacce informatiche fanno lo stesso. Stare al passo con le ultime vulnerabilità è fondamentale per i team che si occupano di sicurezza in senso stretto, ma lo è altrettanto per chi gestisce le infrastrutture.

Vorrei ripercorrere questo ultimo anno solare e riportare alcune delle principali vulnerabilità (che dovresti già conoscere e aver mitigato) che hanno caratterizzato questo 2022. Se non lo hai già fatto, verifica che i tuoi sistemi non siano esposti a queste vulnerabilità e, nel caso, rimedia prima che se ne accorga qualcuno di mal intenzionato.

MSDT bug - “Follina” (CVE-2022-30190)

Questo zero-day è stato identificato nei gestori URL MS incorporati (ms-msdt) che attivano il processo Microsoft Support Diagnostic Tool (MSDT) utilizzato per eseguire il codice da remoto. Ha chiamato la vulnerabilità “Follina” in onore della città italiana il cui prefisso (0438) corrispondeva ai numeri scritti sul nome del file di esempio del malware (05-2022-0438.doc). Questo bug potrebbe essere sfruttato anche se le macro fossero completamente disattivate.

Mitigazione : una possibile mitigazione consiste nel rimuovere la voce di registro che lo scatena.

Log4Shell/Log4j (CVE-2021-44228)

Questa vulnerabilità del dicembre 2021 ha assicurato un inizio intenso al 2022 per tutto internet. Una vulnerabilità zero-day che interessava le versioni Log4j2 >= 2.0-beta9 e <= 2.15.0 e che consente a un utente malintenzionato di eseguire codice arbitrario su un sistema vulnerabile. Se ne è parlato tantissimo; ma per la sua semplicità, diffusione ed efficacia resta, forse, la vulnerabilità peggiore di sempre.

Mitigazione: assicurati di aver eseguito l’aggiornamento almeno a Log4j 2.3.2 (per Java 6), 2.12.4 (per Java 7) o 2.17.1 (per Java 8 e versioni successive).

PACMAN

Questa vulnerabilità consente di eludere il controllo di integrità dei puntatori presente nei cip arm v8, permettendo di corrompere la memoria. Il codice exploit che è stato messo a punto non richiede l’accesso fisico al sistema della vittima, quindi può essere sfruttato in modalità remota. Le vulnerabilità sono a livello hardware (con pointer authentication code), quindi non possono essere corrette. Con PACMAN si riescono a superare le protezioni imposte lato hardware, eseguendo codice che diversamente non potrebbe essere caricato. Va precisato che la vunerabilità in sé per sé non permette di eseguire codice direttamente, ma fornisce le chiavi per lanciare un exploit su un applicazione con bug legati alla corruzione della memoria.

Morrolinux mi ha anche fatto notare che questo bug permette di eludere una misura di sicurezza che sui processori Intel non è neanche presente.

Mitigazione: lato hardware non è possibile intervenire, mentre i bug lato software sono invece sanabili, quindi tenete aggiornate le applicazioni!

Spring4Shell/Springshell (CVE-2022-22965)

Spring4shell influisce sulle applicazioni del framework Spring che eseguono versioni di JDK 9 e che utilizzano una funzionalità di ricerca dei dati consentendo a un utente malintenzionato di eseguire l’esecuzione di codice remoto non autenticato (RCE). Questa vulnerabilità è stata già sfruttata e potrebbe essere ancora così in futuro.

Mitigazione: questa vulnerabilità è stata risolta nella versione 2.6.6.

Google Chrome Use After Free in Animation (CVE-2022-0609)

Nelle versioni di Google Chrome precedenti alla 98.0.4758.102, un utente malintenzionato (anche da remoto) può sfruttare un’animazione tramite una pagina HTML. E’ possibile quindi corrompere la memoria e continuare a utilizzare un indirizzo (di memoria) anche dopo che la memoria associata è stata liberata (deallocata).

Mitigazione: Google ha rilasciato un aggiornamento.

ProxyNotShell (CVE-2022-41040 and CVE-2022-41082) in Exchange

Il primo di questi due bug, CVE-2022-41040, è una vulnerabilità SSRF (Server-side request forgery). Se sfruttato, consente a un utente autenticato di attivare in remoto CVE-2022-41082, che a sua volta consente RCE (codice remoto) se PowerShell è accessibile. Entrambe le vulnerabilità fanno parte di un flusso di attacco e richiedono una sessione autenticata (credenziali utente di posta elettronica standard) per essere sfruttate.

Mitigazione : questa vulnerabilità è stata risolta negli aggiornamenti di novembre 2022.

Zimbra RCE (CVE-2022-27925 and CVE-2022-41352)

Gli aggressori potrebbero sfruttare queste vulnerabilità inviando e-mail pericolose contenenti allegati o collegamenti appositamente predisposti, che consentono loro di accedere ai file o agli account utente di un sistema vulnerabile. La CVE-2022-27925 si riferisce a una vulnerabilità RCE in ZCS ed è stata corretta nel marzo 2022. La CVE-2022-41352 si riferisce all’uso non sicuro dell’utility cpio. Nel caso di pax, invece, (sempre su cpio) il sistema interessato non può essere sfruttato perché amavisd (il motore AV di Zimbra) preferisce pax (che non è vulnerabile a questo problema).

Mitigazione: segui gli avvisi di Zimbra e la pagina wiki di mitigazione per installare pax.

Atlassian Confluence Vulnerability (CVE-2022-26134)

Poiché questo bug ha interessato tutte le versioni supportate del server Confluence, questa vulnerabilità è stata sfruttata per campagne di cryptomining e di altri malware. Su GitHub erano disponibili diversi proof of concept per sfruttare questa vulnerabilità critica di esecuzione di codice remoto di OGNL injection non autenticata che interessava il server e il data center di Confluence.

Mitigazione: questo bug è stato corretto nelle versioni di Confluence 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4 e 7.18.1.

BIG-IP iControl REST RCE(CVE-2022-1388)

La CVE-2022-1388 consente l’esecuzione di codice in modalità remota su sistemi che utilizzano versioni di F5 BIG-IP che eseguono l’API REST di iControl e offre all’attaccante il pieno controllo su questi server. La classificazione di priorità della vulnerabilità per questo bug è stata valutata come critica a causa della natura pubblica di questo servizio e dell’elevato tasso di sfruttabilità combinato con la natura del problema (esclusione dell’autenticazione).

Mitigazione: applica la patch del fornitore come rilasciata il 4 maggio 2022.

ZyXEL Vulnerability (CVE-2022-30525)

Una remote injection non autenticata è stata identificata da Rapid7 e interessava i firewall Zyxel che supportano ZTP (ATP, vpn, USG flex series). Questo bug ha consentito a un utente malintenzionato (remoto e non autenticato) di ottenere l’esecuzione di codice arbitrario come utente “anonimo” sul dispositivo.

Mitigazione: Zyxel ha rilasciato una nuova versione del firmware ZLD V5.30 per risolvere questo problema.

FortiOS (CVE-2022-40684)

Il bug in questione è un authentication bypass sull’interfaccia amministrativa (FortiOS tra 7.2.0 e la 7.2.1 oppure tra 7.0.0 e la 7.0.6; FortiProxy 7.2.0 oppure tra la 7.0.0 e la 7.0.6 e FortiSwitchManager 7.2.0 e 7.0.0). Consente agli attaccanti di accedere da remoto ai firewall FortiGate, ai proxy Web FortiProxy e alle istanze di gestione on-premise di FortiSwitch Manager (FSWM) ed eseguire operazioni sull’interfaccia amministrativa tramite richieste HTTP o HTTPS precostruite.

Mitigazione : in prima battuta disabilitare “con la massima urgenza” l’interfaccia amministrativa HTTP/HTTPS (o limitare l’accesso con una acl basata sugli ip) e successivamente aggiornare il sistema.

Linux SMB3 (CVE-2022-47939)

Ksmbd è un modulo del kernel Linux che implementa un file server basato sul protocollo SMB3 per lo scambio di file utilizzando lo standard Samba. La CVE-2022-47939 può essere utilizzata dagli hacker per eseguire codice arbitrario con privilegi del kernel. La vulnerabilità è causata dalla possibilità di accedere ad un’area di memoria già liberata a causa della mancata verifica dell’esistenza di un oggetto prima di eseguire operazioni su di esso.

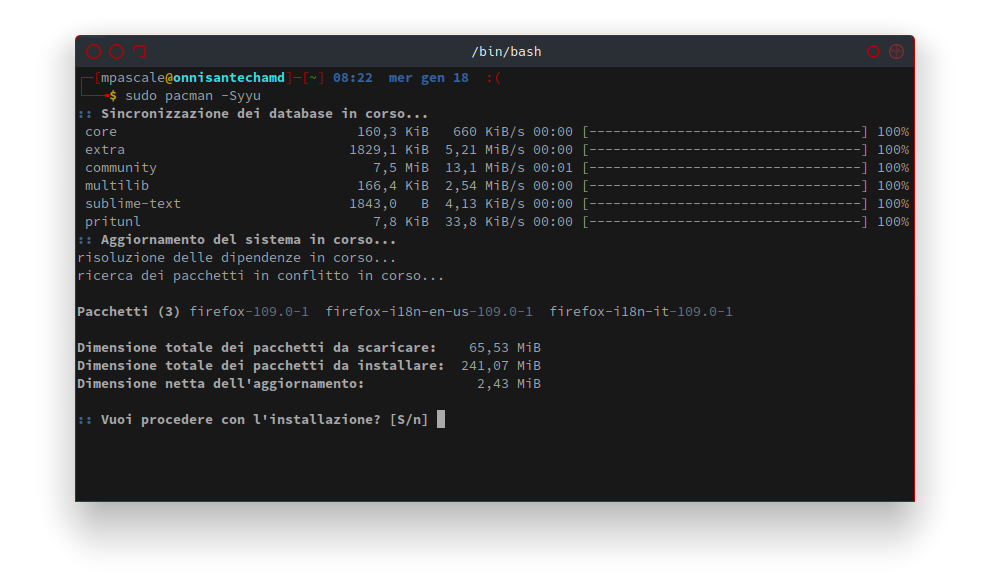

Mitigazione: aggiornare il kernel almeno alle versioni: 5.15.61 , 5.18.18 e 5.19.2.

Conclusioni

Da tutto questo emerge quanto sia importante tenere i nostri sistemi aggiornati e informarsi periodicamente sulle vulnerabilità scovate. Una sistema di IDS e IPS aiutano di certo e possono ridurre di molto la superficie di attacco.

Extra

Non dimentichiamoci mai di mettere al sicuro le nostre installazioni esposte con Crowdsec .

Le opinioni in quanto tali sono opinabili e nulla ti vieta di approfondire l’argomento.

Risorse: