Installato pfSense?

E’ passato poco tempo dal post in cui davo il mio addio al router di Tim e in questo periodo sono stato spesso interrogato sulla scelta finale. Ho fatto diverse prove, valutazioni e simulazioni e alla fine mi sono anche (ovviamente) basato sulla mia esperienza. Credo che pfSense abbia raggiunto un ottimo livello di maturità e affidabilità.

Regole d’ingaggio chiare

Non dobbiamo dimenticarci che il firewall perimetrale è per sua stessa ammissione la prima e, a volte, la più importante barriera tra il “cattivo mondo esterno” e la nostra rete locale, quindi configurarlo a dovere è una questione che va affrontata con tempi e modi adeguati.

Non fatevi spaventare, i firewall funzionano più o meno sempre allo stesso modo: si creano delle catene e al primo match il sistema smette di valutare le regole successive.

Occhio a non chiudervi fuori!

Per quella che è la mia esperienza, consiglio di creare degli alias con gli ip affidabili (sperando di avare qualche connessione con ip fisso). Un piccolo escamotage in questi casi è quello di inserire l’ip di un VPS sparso nel mondo; in casi estremi si potrà utilizzare quest’ultimo per accedere al firewall dall’esterno.

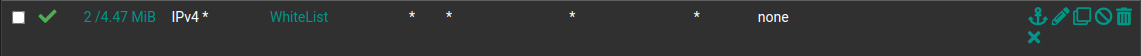

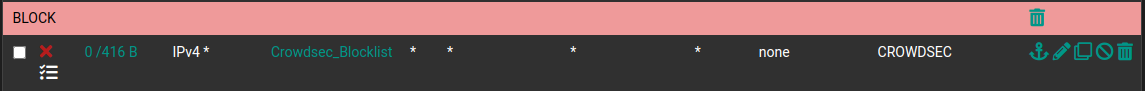

Appena dopo la regola whitelist consiglio di impostare la regola blocklist (potrebbe essere una lista di ip ottenuta, ad esempio, da Crowdsec). Leggi il post precedente.

A seguire le regole di ACCEPT e le regole di PORT FORWARDING.

Mantenere il sistema aggiornato e sicuro

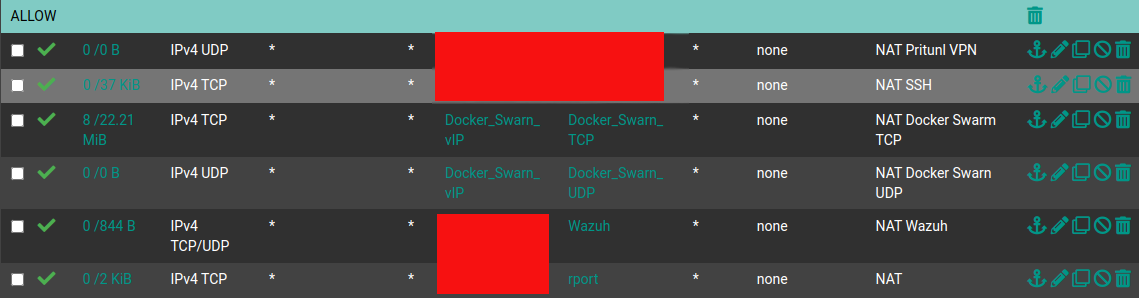

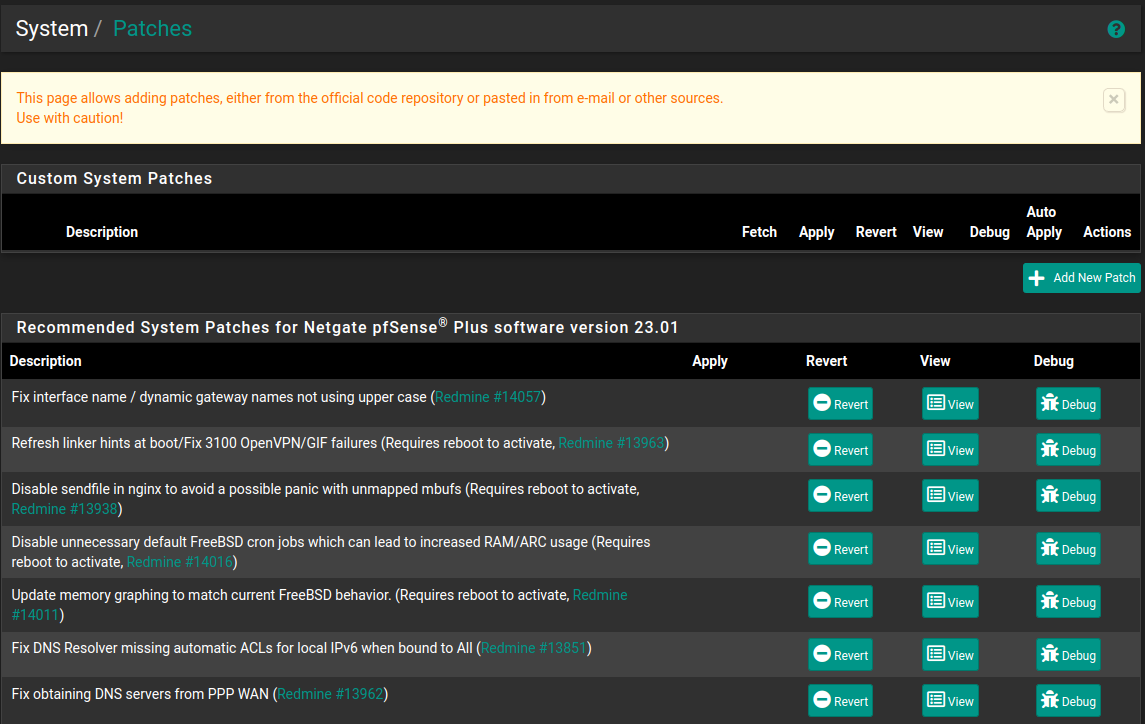

Inutile dire che bisogna aggiornare sempre il sistema, soprattutto in presenza di fix importanti ma quello che molti non sanno è che esiste un pacchetto che mostra le patch e permette di applicarle.

Lo cerchiamo nei repos

una volta installato, troveremo una voce in più nel menù system

NB: alcune patch necessitano di un riavvio per essere applicate ma questo viene sempre segnalato nella descrizione.

In fondo alla pagina c’è un tasto per applicare tutte le patch caldamente consigliate in un solo colpo.

Extra (Nat, pure Nat e proxy)

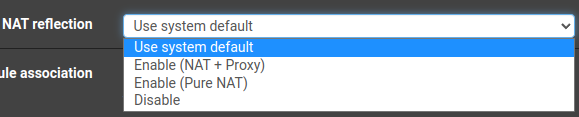

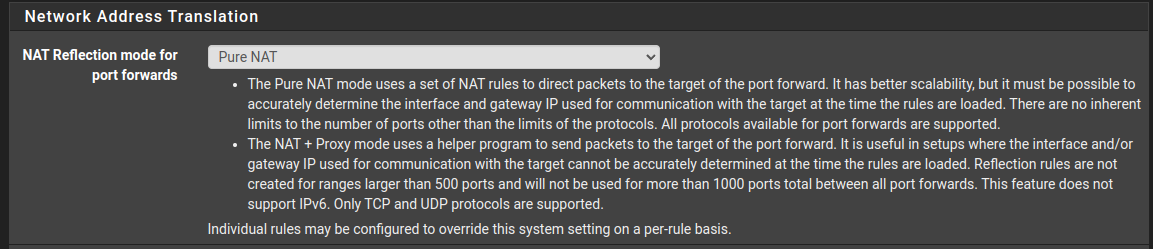

Se hai intenzione di pubblicare dei servizi (http, https, ecc) occhio che quando configuri le regole di port forward devi stare attento alla tipologia di Nat reflection.

In linea di massima, volendo semplificare la faccenda:

- esporre servizi layer 7 (http, https, ecc) basta NAT + proxy;

- esporre servizi layer 3 invece devi utilizzare Pure NAT.

Se non presti attenzione a questa semplice regola, potresti non poter accedere ai servizi esposti sulla WAN quando sei in LAN.

E’ possibile anche definire un comportamento di default dal menù “System > Advanced > Firewall & NAT”

Le opinioni in quanto tali sono opinabili e nulla ti vieta di approfondire l’argomento.

Risorse: